Сказать "Спасибо"

ГОСТ 28147-89 (подробно).

ГОСТ 28147-89 - блочный шифр.

- Размер входного блока - 64 бита.

- Размер выходного блока - 64 бита.

- Размер ключа 256 бит.

Алгоритм шифрования

Состоит из 32 последовательных раундов.

Описание одного раунда

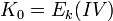

На вход первого раунда  поступает 64-битовый блок открытого текста

поступает 64-битовый блок открытого текста  .

.

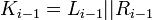

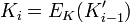

На вход раунда  поступает результат шифрования в предыдущем раунде

поступает результат шифрования в предыдущем раунде  .

.

Входной блок  разделяется на равные 32-битовые половины - левую

разделяется на равные 32-битовые половины - левую  и правую

и правую  .

.

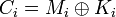

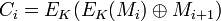

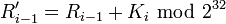

На выходе получаем  , где

, где

Описание функции

- Сложение с подключом по модулю

:

:

- Разделение результата на восемь частей:

- Каждый

поступает на свой

поступает на свой  - блок, на выходе с каждого блока получаем

- блок, на выходе с каждого блока получаем  .

.

- Выходы всех блоков объединяются в 32-битовое слово

и это слово циклически сдвигается влево на 11-битов, и мы получаем значение функции

и это слово циклически сдвигается влево на 11-битов, и мы получаем значение функции

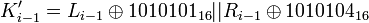

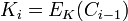

Получение подключа

256-битовый ключ  разбивается на 8 подключей размером 32-бита:

разбивается на 8 подключей размером 32-бита:  и на каждом этапе используется свой подключ: 3 раза в прямом порядке и 1 раз в обратном.

и на каждом этапе используется свой подключ: 3 раза в прямом порядке и 1 раз в обратном.

Режимы работы ГОСТа

- простой замены

- гаммирования

- гаммирования с обратной связью

- выработки имитовставки

Режим простой замены

- Может применяться только для шифрования открытых текстов с длиной кратной 64 бит

- При шифрование одинаковых блоков открытого текста получаются одинаковые блоки шифротекста.

Режим гаммирования

Режим гаммирования с обратной связью

Режим выработки имитовставки

Имитовствка - последовательность длинной L бит из зашифрованного сообщения: биты под номерами  .

.

Достоинства ГОСТа

- бесперспективность силовой атаки (XSL-атаки в учёт не берутся, так как их эффективность на данный момент полностью не доказана);

- эффективность реализации и соответственно высокое быстродействие на современных компьютерах.

- наличие защиты от навязывания ложных данных (выработка имитовставки) и одинаковый цикл шифрования во всех четырех алгоритмах ГОСТа.

Криптоанализ

- Считается, что ГОСТ устойчив к таким широко применяемым методам, как линейный и дифференциальный криптоанализ.

- Обратный порядок использования ключей в последних восьми раундах обеспечивает защиту от атак скольжения(slide attack) и отражения(reflection attack).

- Ростовцев А.Г., Маховенко Е.Б., Филиппов А.С., Чечулин А.А в своей работе описали вид криптоанализа, который сводится к построению алгебраической целевой функции и нахождению ее экстремума. Были выделены классы слабых ключей, в частности показано, что разреженные ключи (со значительным преобладанием 0 или 1) являются слабыми. По мнению авторов, их метод в любом случае лучше, чем полный перебор, однако без численных оценок.

- В мае 2011 года известный криптоаналитик Николя Куртуа доказал существование атаки на данный шифр, имеющей сложность в

раз меньше сложности прямого перебора ключей при условии наличия

раз меньше сложности прямого перебора ключей при условии наличия  пар открытый текст/закрытый текст. Данная атака не может быть осуществлена на практике ввиду слишком высокой вычислительной сложности. Более того, знание

пар открытый текст/закрытый текст. Данная атака не может быть осуществлена на практике ввиду слишком высокой вычислительной сложности. Более того, знание  пар открытый текст/закрытый текст, очевидно, позволяет читать зашифрованные тексты, даже не вычисляя ключа.

пар открытый текст/закрытый текст, очевидно, позволяет читать зашифрованные тексты, даже не вычисляя ключа.

- В большинстве других работ также описываются атаки, применимые только при некоторых предположениях, таких как определенный вид ключей или таблиц замен, некоторая модификация исходного алгоритма, или же требующие все еще недостижимых объемов памяти или вычислений. Вопрос о наличии применимых на практике атак без использования слабости отдельных ключей или таблиц замены остается открытым.